INTRODUCCIÓN

Desde el principio de

la historia intercambiar mensajes cifrados ha jugado un papel

destacado. Tanto en la milicia, diplomacia y el espionaje, constituyen la mejor

defensa de las comunicaciones y datos que se transmiten, por cualquier canal.

Esto es debido a la necesidad de que algunos de los mensajes solo sean

conocidos por aquellas personas a las que van dirigidos y no puedan ser

interpretados por nadie más que por ellos.

En la era de la

información como algunos llaman a la época en la que vivimos como se puede

pensar la protección de la información es uno de los retos más fascinantes de

la informática del futuro. Representada por archivos confidenciales o mensajes

que se intercambian dos o más interlocutores autenticados y cuyo contenido en

muchos casos debe mantenerse en secreto por razones personales, empresariales,

políticas o de otra índole, la información es el bien más preciado en estos

días.

Para establecer una

comunicación de datos entre dos entidades (personas, equipos informáticos,

etc.) hacen falta al menos tres elementos básicos: el emisor del mensaje (la

fuente), el receptor del mismo (el destino) y un soporte físico por el cual se

transfieran los datos (el medio).

En una comunicación

normal los datos se envían a través del medio tal como son, sin sufrir

modificaciones de ningún tipo, de tal forma que el mensaje que representan

puede ser interceptado y leído por cualquier otra entidad que acceda a él

durante su viaje por el medio.

Ante tales amenazas, la única solución consiste en proteger nuestros

datos mediante el uso de técnicas criptográficas. Esto nos permitirá asegurar

al menos dos elementos básicos de la Seguridad Informática, a saber la

confidencialidad o secreto de la información y la integridad del mensaje,

además de la autenticidad del emisor.

de algún medio.

Su objetivo es permitir la transmisión de la información

privada por un canal inseguro, de forma que cualquier intruso que intercepte la

comunicación no entienda su significado.

Hace unos treinta años atrás la criptografía era exclusiva de los gobiernos y de los mandos militares,

los cuales eran los únicos que tenían que proteger sus comunicaciones, este

secreto paso a conocerse en las grandes

universidades y posteriormente con el auge de las computadoras y las redes de

comunicaciones a todo el mundo.

A partir de la evolución de las computadoras, la

criptografía fue ampliamente divulgada, empleada y modificada, y se constituyó

luego con algoritmos matemáticos. Además de mantener la seguridad del usuario, la

criptografía preserva la integridad de la web, la autenticación

del usuario así como también la del remitente, el destinatario y de la

actualidad del mensaje o del acceso.

En la siguiente figura podemos observar un ejemplo de un criptosistema

que nos muestra como sería el funcionamiento esquemático, sea cual sea el canal

de transmisión, del cifrado y descifrado de un mensaje en su paso del

transmisor al receptor.

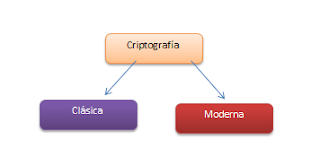

Dicen

los historiadores que la cartografía es tan antigua como la escritura, en ese

mismo orden de ideas se puede decir que existen dos divisiones, una clásica y

una moderna.

CRIPTOGRAFÍA CLASICA:

Este tipos

de técnicas fueron usadas por las antiguas civilizaciones, sin embargo, su uso

en un inicio no fue tan recurrente, esto cambio en la edad media, con los

árabes y en Europa en el renacimiento.

A continuación se

describirán algunos de los métodos que utilizaban estas civilizaciones a modo

de poder comprenderlos ya que ellos forman la parte básica de la criptografía.

Los

primeros casos datan del año 1500 ac, pero los más destacados surgen desde el

siglo VI , en donde algunos antiguos textos hebreos, entre los que están los

bíblicos, figuran nombres de personas que eran protegidos, el método consistía

en cambiar la primera letra del alfabeto hebreo por la ultima y viceversa, la

segunda por la antepenúltima y así sucesivamente.

Otro

ejemplo típico es la escritura con tinta invisible y que para hacer resuelto se

utilizaba el calor u otras sustancias.

CRIPTOGRAFÍA MODERNA:

Con la

llegada y proliferación de los ordenadores dieron paso a estudios más avanzados

para la criptografía se han desarrollado

métodos y algoritmos

especializados para cifrar y descifrar la información. A continuación se describirán cada uno de ellos.

Algoritmos de

cifrado y descifrado

Son el

conjunto de reglas bien definidas, decisiones

y cálculos para llevar a cabo los

procesos de cifrado y descifrado. Los más representativos son los siguientes

·

DES(Data Encryption Standard): Utiliza el método simétrico o de clave

secreta, el proceso de cifrado, emplea una clave de 56 bits y opera sobre

bloques de datos de 64 bits. El proceso de cifrado consiste en hacer

primeramente una permutación con los bits del texto claro, después realizar dieciséis

procesos sucesivos de computación dependientes de una clave , y, finalmente,

realizar otra permutación que es la que produce el texto cifrado.

·

RSA: El sistema RSA se basa en el

hecho matemático de la dificultad de factorizar números muy grandes. Para

factorizar un número el sistema más lógico consiste en empezar a dividir

sucesivamente éste entre 2, entre 3, entre 4,..., y así sucesivamente, buscando

que el resultado de la división sea exacto, es decir, de resto 0, con lo que ya

tendremos un divisor del número.

Ahora bien, si el número considerado es un número primo (el que sólo es

divisible por 1 y por él mismo), tendremos que para factorizarlo habría que

empezar por 1, 2, 3,........... hasta llegar a él mismo, ya que por ser primo

ninguno de los números anteriores es divisor suyo. Y si el número primo es lo

suficientemente grande, el proceso de factorización es complicado y lleva mucho

tiempo.

·

DSS(Digital Signature Standart):Es un

sistema de clave publica propuesto po el NIST(National Intitute of Stantard), para firmas electrónicas. Para este

sistema se basa en esquema Gamal, en lugar de RSA.

·

PGP(Pretty Good Privacy): Es un

sistema de cifrado de clave publica, basado en RSA, para cifrado de corre electrónico,

aunque también se emplea para la protección de ficheros; en realidad correo y

ficheros son tratados de las misma manera.

AES(Aanced

Encryption Stantard también conocido como Rijndael) : es un esquema de cifrado por bloques adoptado como un

estándar de cifrado por el gobierno de los Estados Unidos.

es uno

de los algoritmos más seguros y más utilizados hoy en día - disponible para uso

público. Está clasificado por la Agencia de Seguridad Nacional, National

Security Agency (NSA), de los Estados Unidos para la seguridad más alta de

información secreta “Top Secret”.

El

algoritmo se basa en varias sustituciones, permutaciones y transformaciones

lineales, ejecutadas en bloques de datos de 16 bytes - por lo que se le llama

blockcipher. Estas operaciones se repiten varias veces, llamadas

"rondas". En cada ronda, un único “roundkey” se calcula de la clave

de encriptación, y es incorporado en los cálculos. Basado en esta estructura de

bloque de AES, el cambio de un solo bit, ya sea en la clave, o en los bloques

de texto simple y claro, resulta en un bloque de texto cifrado/encriptado

completamente diferente - una clara ventaja sobre cifrados de flujo tradicionales.

La diferencia entre AES-128, AES-192 y AES-256, es la longitud de la clave:

128, 192 o 256 bits - todos drásticamente mejorados en comparación con la clave

DES de 56 bits. A modo de ejemplo: Descifrar una clave de 128 bits AES con una

supercomputadora estándar del momento, llevaría más tiempo que la presunta edad

del universo. ¡Boxcryptor utiliza incluso

claves de 256! Hasta el día de hoy, no existe posible ataque contra AES.

Por lo tanto, sigue siendo el estándar AES de cifrado preferido por los gobiernos,

los bancos y los sistemas de alta seguridad de todo el mundo

Implementaciones

·

Una calculadora de

AES que muestra valores intermedios en Javascript8

·

Implementación de

AES por Brian Gladman con licencia BSD9

·

Implementación de

AES de dominio público de Pablo Barreto escrita en C

·

Implementación de

AES de dominio público de D.J. Bernstein10

·

Código fuente con

licencia GPL del algoritmo optimizado de Rijndael en C11

·

Biblioteca GPL

Nettle que también incluye una implementación de AES12

·

Evolsystem:

ejemplo de algoritmo de cifrado AES - Rijndael13

·

Rijndael

Inspector: programa hecho en Flash para cifrar y descifrar utilizando AES-12814

Google académico

No hay comentarios:

Publicar un comentario